Seguridad en dispositivos móviles

Cada vez somos más los que dependemos de móvil o tablet para realizar muchísimas tareas que nnos relacionan con otras personas o que tienen que ver con nuestro trabajo, pero mientras que en nuestro ordenados o en cualquier empresa los datos están protegidos por sistemas de seguridad implantados en los equipos informáticos, la mayoría de los móviles están utilizando parte de esos datos sin ningún tipo de protección. Es por ello que la creación o mejora de sistemas de seguridad para dispositivos móviles es uno de los temas que está acaparando la atención de la mayoría de las empresas relacionadas con el tráfico de información por la red, incluido Google.

Hoy en día, muchas de las aplicaciones que se utilizan desde un dispositivo móvil son muy similares a las que se utilizan en un ordenador, en función de facilitar la comunicación entre diferentes plataformas y establecer compatibilidades que la comodidad de su uso exige, pero no nos damos cuenta de que ello exige tomar una serie de precauciones para su uso de forma segura. La mayoría de los usuarios de smartphones y tablets lo utilizan para tareas tan habituales como la descarga de contenidoa, contactar con otros dispositivos, guardar datos personales, tanto suyos como de otras personas o empresas, realizar transacciones bancarias, almacenar todo tipo de claves… Estas acciones se realizan accediendo a la red de diversas formas, muchas de las cuales, hacen que toda o parte de esa información pueda ser vista por terceras personas conectadas por sistemas similares, como por ejemplo wi-fi o bluetooth. Sin embargo, la mayoría de los usuarios de dispositivos móviles desconocen o se resisten a instalar en sus ellos medidas de seguridad que protejan estos datos circulen por la red de una forma incontrolada a merced de piratas informáticos.

Hay muchos tipos de piratería que acceden a nuestros móviles o tablets, muchas veces sin que nos demos ni cuenta. Por ejemplo, a quién no le ha pasado que intentando conectar vía bluetooth con otro dispositivo se encuentra con muchos otros que está a su alcance y que son desconocidos; pues igual que nosotros podemos “ver” esos dispositivos, ellos pueden a su vez “ver” el nuestro, lo que lo convierte en vulnerable. Normalmente se utiliza una clave de autenticación para la conexión vía bluetooth, pero la gran mayoría de los usuarios utiliza una genérica, por lo que no resulta demasiado segura. También sucede que, aunque estamos acostumbrados a utilizar antivirus para nuestros ordenadores, pensamos que no son necesarios para los móviles, pero en el momento que estos acceden a Internet y envían, reciben, descargan y almacenan cualquier tipo de dato, son exactamente igual de vulnerables al malware, ya sea en forma de Botnets, Hoaxes, Spam, Rootkits o cualquier tipo de troyano, virus, etc… También es fácil que, usando aplicaciones que se conectan por la red, tipo Messenger, Whatssap o similar, terceras personas conectadas puedan acceder a conversaciones, imágenes o vídeos que nosotros compartimos pensando que lo hacemos de forma confidencial y resulta que no es así si no tomamos determinadas precauciones para asegurar nuestra privacidad. Por supuesto, hay que tener en cuenta la posibilidad de pérdida o robo de nuestros dispositivos y otros actos delictivos como la suplantación de la identidad, conocido como Spoofing, contra los que debemos protegernos. El sistema más atacado es con diferencia el Android, muy por encima de otros como Symbian, por lo que los usuarios de Android deberían de ser los más cautelosos a la hora de proteger la privacidad de sus dispositivos.

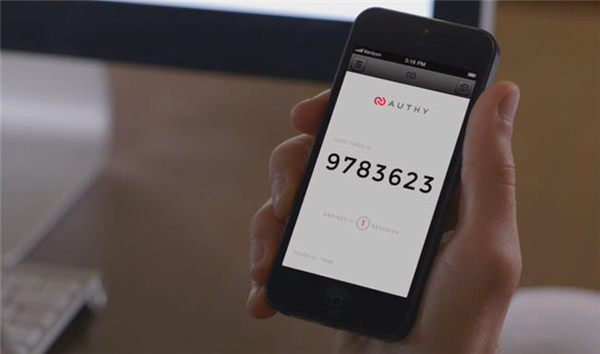

Los que utilizamos nuestros dispositivos para realizar transacciones bancarias, por ejemplo, ya estamos acostumbrados a utilizar un sistema de autenticación en dos pasos; por este sistema, además del habitual nombre de usuario y contraseña, deberemos introducir un código único para realizar una operación bancaria. Este sistema se está imponiendo para muchas páginas que requieren seguridad, como por ejemplo Google Apps. Este sistema permite verificar la identidad del usuario sin importar el dispositivo desde el que se conecta. Este sistema es la evolución de la típica pregunta de seguridad que todos hemos tenido que utilizar más de una vez.

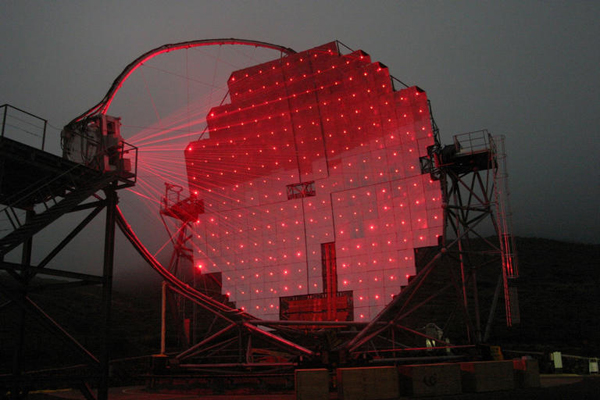

Pero hoy en día, los sistemas de seguridad biométricos están evolucionando a pasos agigantados para equipararse a los usos que se le da a los dispositivos móviles. La firma digital, la llave por reconocimiento de voz o incluso de autentificación de rostro o iris, son tan sólo algunos de los sistemas de seguridad biométrica que ya están en funcionamiento. De momento, la cosa está entre el sistema “Image-Based Authentication” –sistema de autenticación por imágenes- que es el utilizado por Apple o el sistema de autenticación mediante sonidos, como por ejemplo, nuestra voz, que es el sistema por el que se va a decantar Google, confirmado por la compra de la startup israelí SlickLogin el pasado febrero. SlickLogin es un sistema basado en ultrasonidos que facilitará el acceso al inicio de sesión de un usuario, sustituyendo el sistema de autenticación en dos pasos por el de reconocimiento de sonidos.

Marga Chas Ocaña

[gallery ids=»3690,3689,3683,3682,3679,3678,3686,3687,3680″]